外部認証LDAP の設定

LDAPサーバー上のユーザーで本機へログインする(外部認証LDAPの設定)

Active Directoryなどのディレクトリサービス(LDAPサーバー)に登録されているユーザーアカウントを利用して本機にログインできます。また、LDAPサーバーからメールアドレスなどのユーザー属性情報を取得し、その属性情報に応じてユーザーごとに本機の操作権限を管理することができます。

この機能を利用するためには、認証モードの設定、LDAPサーバーへの接続情報の設定が必要になります。

-

本機が対応するLDAPサーバーは、Active Directoryおよび OpenLDAPです(2018年11月現在)。

-

外部認証の設定は、操作パネルまたはCentreWare Internet Servicesのどちらからでも設定できますが、操作パネルでは設定できない項目もあるため、ここではCentreWare Internet Servicesの手順を例として説明します。また、代表的なLDAPサーバーであるActive Directoryの操作例を、参考情報として紹介します。

各ケースの利用設定例を、次に記載します。設定手順の詳細については各ページを参照してください。

操作パネルからユーザー識別情報を入力して本機へログインする

LDAPサーバー上のユーザーアカウントの識別情報で本機へログインする

操作パネルから入力するユーザー識別情報は、LDAPサーバー側でユーザーごとに一意であることが保証されるため、他の方式に比べてユーザー管理が容易です。

|

必要な設定 |

参照先 |

|---|---|

|

外部認証LDAPを設定 |

|

|

LDAPサーバーへの接続情報を設定 |

|

|

認証方式を[直接認証方式]に設定 |

|

|

本機内でユーザー識別に使用するLDAP属性を設定 |

|

|

操作パネルから入力するユーザー名に付加するサフィックスを設定(任意) |

LDAPサーバー上のユーザーアカウントの属性情報で本機へログインする

操作パネルから入力するユーザー識別情報をLDAPサーバー上のユーザーアカウントの任意の属性に設定することができるため、自由度が高くなります。

ユーザーのメールアドレスを入力して本機にログインできます。

|

必要な設定 |

参照先 |

|---|---|

|

外部認証LDAPを設定 |

|

|

LDAPサーバーへの接続情報を設定 |

|

|

認証方式を[ユーザー属性認証方式]に設定 |

|

|

操作パネルからユーザーが入力するLDAP属性を設定 |

|

|

本機内でユーザー識別に使用するLDAP属性を設定 |

|

|

操作パネルから入力するユーザー名に付加するサフィックスを設定(任意) |

ユーザーICカードの識別情報を使用して本機へログインする

ICカードの識別情報のみで本機へログインする

操作パネルからユーザー識別情報を入力する必要がなく、ICカードをカードリーダーへかざすだけで本機へログインできます。

|

必要な設定 |

参照先 |

|---|---|

|

ICカード接続を設定 |

本機とICカードリーダーの接続が設定されていることが前提となります。 参照

|

|

外部認証LDAPを設定 |

|

|

LDAPサーバーへの接続情報を設定 |

|

|

ICカード連携モードを[パスワード入力不要]に設定 |

|

|

ICカードのIDと対応させるLDAP属性を設定 |

|

|

本機内でユーザー識別に使用するLDAP属性を設定 |

-

ICカードが手元にない場合など、操作パネルからのログインが必要な場合は、次のいずれかを設定してください。

ICカードの識別情報とパスワードを使用して本機へログインする

ICカードをカードリーダーへかざしてログインできるので簡便ですが、操作パネルからパスワードを入力するため、安全性が高くなります。

|

必要な設定 |

参照先 |

|---|---|

|

ICカード接続を設定 |

本機とICカードリーダーの接続が設定されていることが前提となります。 参照

|

|

外部認証LDAPを設定 |

|

|

LDAPサーバーへの接続情報を設定 |

|

|

ICカード連携モードを[パスワード入力必要]に設定 |

|

|

ICカードのIDと対応させるLDAP属性を設定 |

|

|

本機内でユーザー識別に使用するLDAP属性を設定 |

-

ICカードから読み取った識別情報を操作パネルから入力されたユーザー識別情報と同様に扱うため、さらに次のいずれかを設定してください。

ログインするユーザーに本機の操作権限を付与する

LDAPグループアカウントごとに異なる操作権限をもたせることができ、柔軟なセキュリティー設定ができます。

|

必要な設定 |

参照先 |

|---|---|

|

アクセス制限を設定 |

|

|

LDAPグループアカウントを設定 |

-

このケースは、ユーザーが本機にログインできることが前提です。必要に応じて次の設定をしてください。

外部認証LDAPを設定する

外部認証のシステムとして、LDAPサーバーを設定する方法を説明します。

-

Webブラウザーのアドレス入力欄に「http://(本機のIPアドレス)」を入力し、<Enter>キーを押し、CentreWare Internet Servicesを起動します。

補足-

手順1~3は、CentreWare Internet Servicesに初めてアクセスする時のみ必要です。

-

-

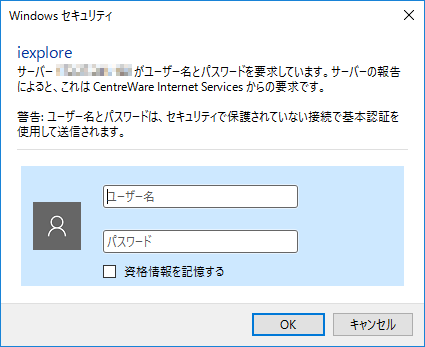

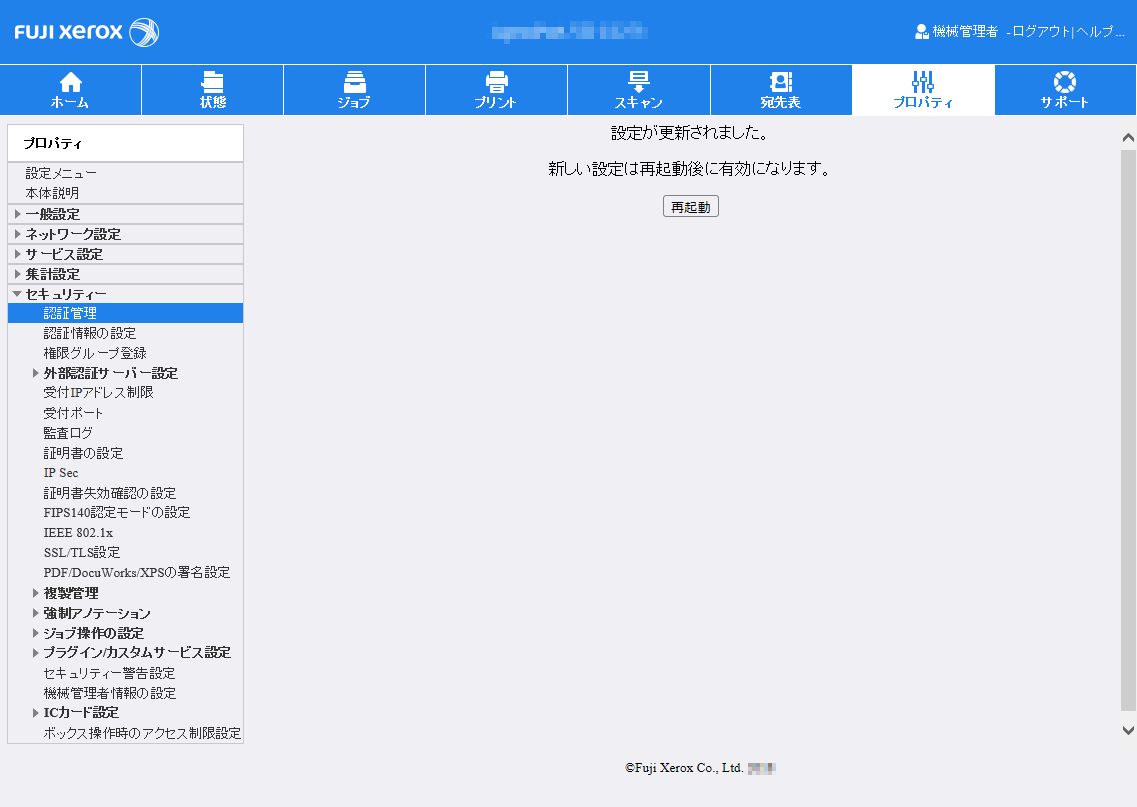

[プロパティ] タブをクリックします。

-

機械管理者IDとパスワードを入力し、[OK] をクリックします。

-

[セキュリティー] > [認証管理] を選択します。

補足-

「XPS」とは、「XML Paper Specification」の略です。

-

-

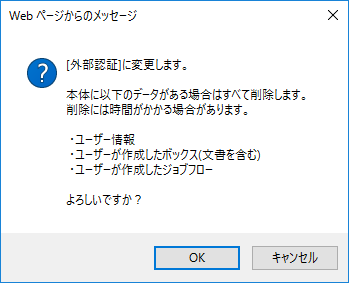

[認証方式の設定] から [外部認証] を選択し、[新しい設定を適用] をクリックします。

補足-

「XPS」とは、「XML Paper Specification」の略です。

-

-

メッセージを確認し、[OK] をクリックします。

-

再起動を促す画面が表示されますが、再起動は、必要な設定が完了してから行います。手順8に進んでください。

補足-

「XPS」とは、「XML Paper Specification」の略です。

-

-

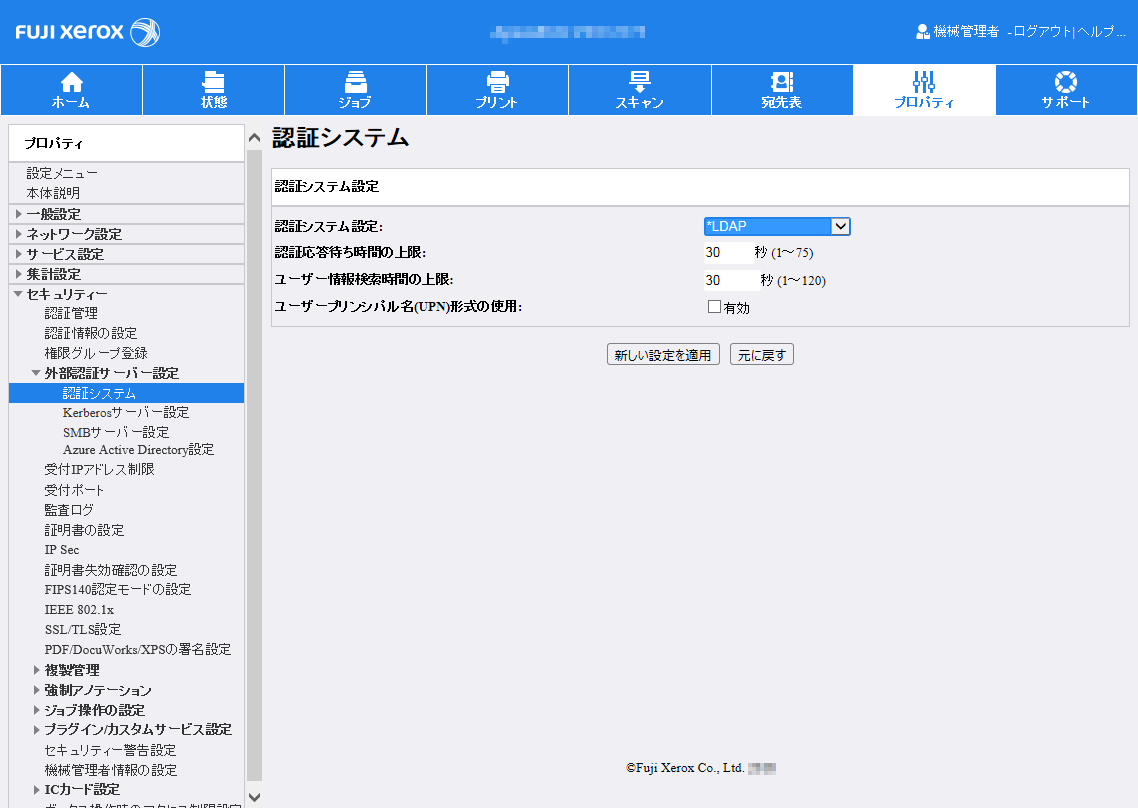

[セキュリティー] > [外部認証サーバー設定] > [認証システム] を選択します。

補足-

「XPS」とは、「XML Paper Specification」の略です。

-

-

[認証システム設定] から [LDAP] を選択し、[新しい設定を適用] をクリックします。

補足-

「XPS」とは、「XML Paper Specification」の略です。

-

-

ほかに設定がない場合は、[再起動] をクリックします。

LDAPサーバーへの接続情報を設定する

本機がLDAPサーバーに接続するために必要な情報の設定方法を説明します。

-

CentreWare Internet Servicesの[プロパティ] タブで、[ネットワーク設定] > [プロトコル設定] > [LDAP] > [LDAPサーバー/ディレクトリサービス設定] を選択します。

補足-

「WSD」とは、「Web Services on Devices」の略です。

-

-

[IPアドレス(ホスト名)とポート番号] に、LDAPサーバーが稼働しているIPアドレス(またはホスト名)とポート番号を入力します。

補足-

[代替のIPアドレス(ホスト名)とポート番号] を設定すると、[IPアドレス(ホスト名)とポート番号]で設定したサーバーがメンテナンス中などで通信不能の場合に、自動的に代替サーバーに接続します。必要に応じて設定してください。

-

-

[検索起点エントリー(DN)] に、ユーザー検索の起点とするLDAPサーバー上のエントリーをDN形式で入力します。

参照-

Active DirectoryでのエントリーのDNの確認方法については、Active DirectoryでのDN(識別名)の確認方法を参照してください。

補足-

ここで指定したエントリー以下の階層がユーザー検索の範囲になります。ログインするユーザーが含まれる階層のエントリーを指定してください。ただし、エントリー以下の階層に含まれるユーザーやグループの数が多すぎると、本機へのログインに時間がかかることがあります。適切な検索範囲を設定してください。

-

-

[検索用の認証ユーザー]でLDAPサーバーの検索資格をもつユーザー種別を選択します。

外部認証のユーザー

操作パネルからログインするユーザーの資格でLDAPサーバーを検索します。

この項目は、「LDAPサーバー上のユーザーアカウントの識別情報で本機へログインする」の場合のみ選択できます。

本体設定

手順5で設定するユーザーの資格でLDAPサーバーを検索します。

「LDAPサーバー上のユーザーアカウントの識別情報で本機へログインする」以外の場合は、この項目を選択してください。

補足-

匿名での検索を行う場合は、[本体設定]を選択し、手順5で[検索用ログイン名]および[検索用パスワード]を空欄に設定してください。ただし、LDAPサーバーが匿名での検索を許可するように設定されている必要があります。

-

-

[検索用ログイン名]および[検索用パスワード] に、LDAPサーバーの検索資格をもつユーザーの識別情報を入力します。

手順4で[外部認証のユーザー]を選択した場合、この手順は不要です。

補足-

検索用ログイン名は基本的にはDN形式で入力してください。

ただし、Active Directoryの場合は表示名などの属性値を指定することも許可しています。許可される属性の詳細については、Microsoft社の公式サイトを参照してください。

-

-

ほかに設定がない場合、[再起動] をクリックします。

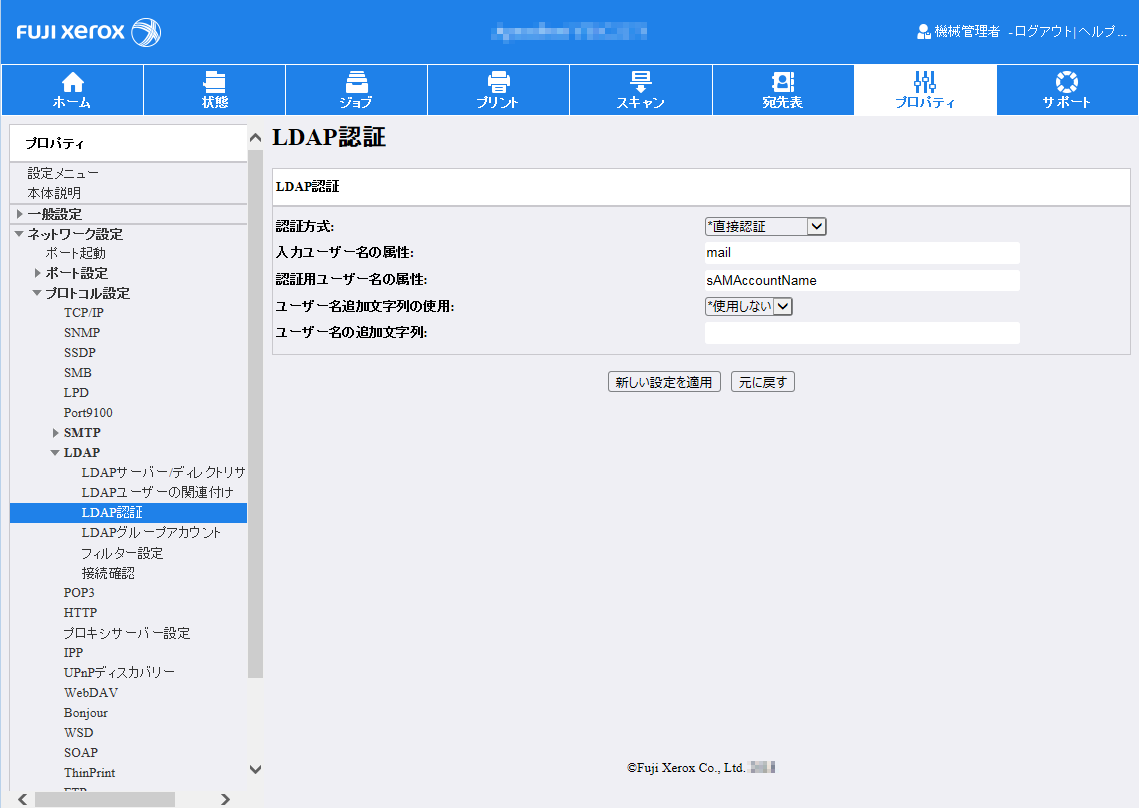

LDAPサーバーへの認証方式を設定する

LDAPサーバーへの認証方式の設定方法を説明します。

-

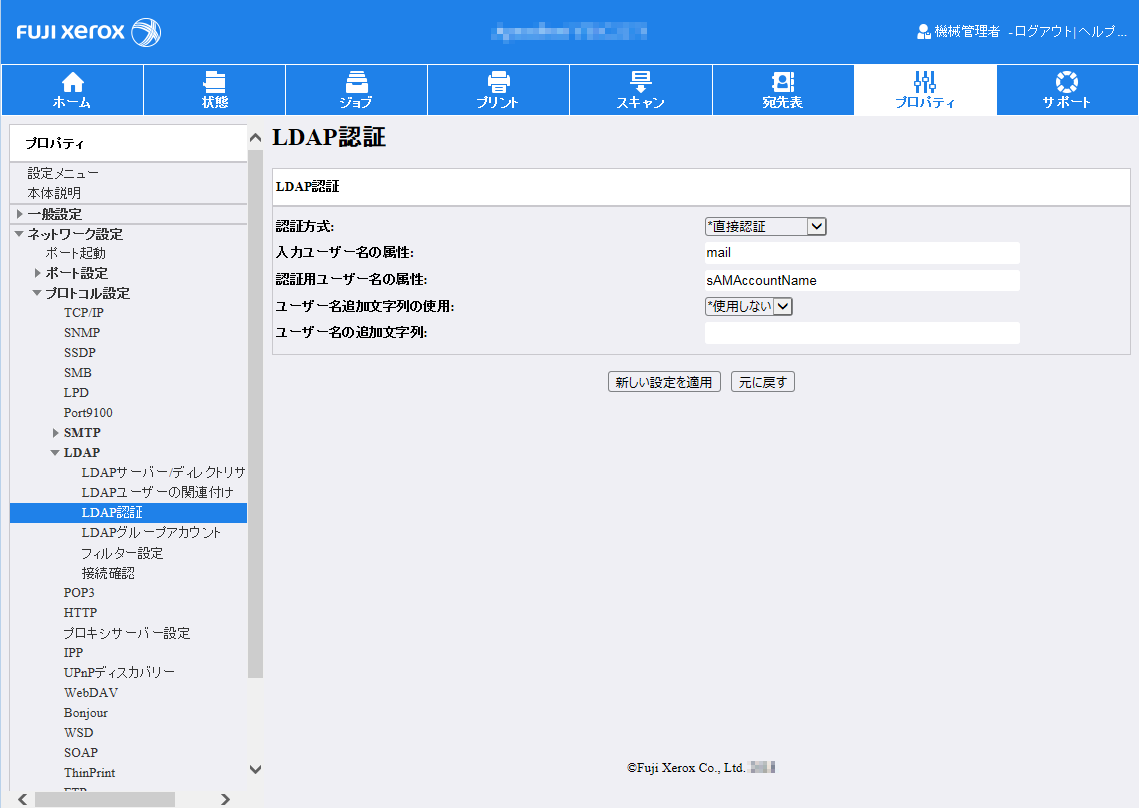

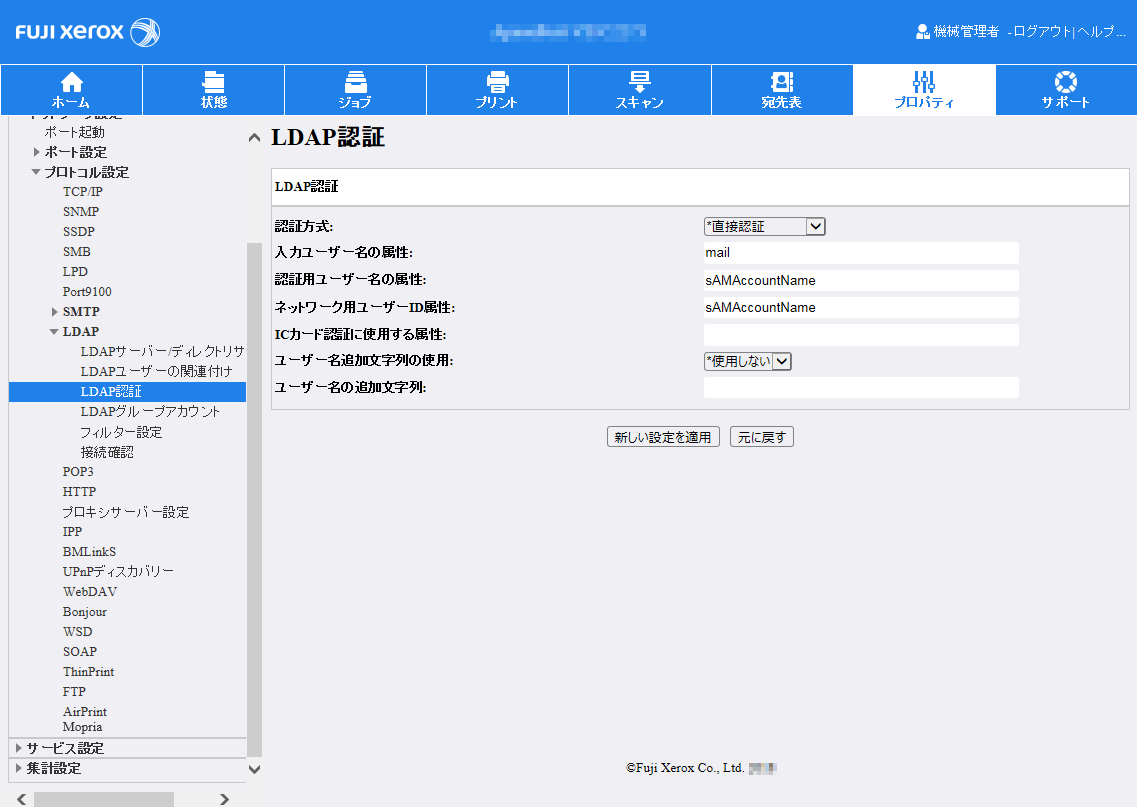

CentreWare Internet Servicesの[プロパティ] タブで、[ネットワーク設定] > [プロトコル設定] > [LDAP] > [LDAP認証] を選択します。

補足-

「WSD」とは、「Web Services on Devices」の略です。

-

-

[認証方式] を選択し、[新しい設定を適用] をクリックします。

直接認証

本機へログインするときに操作パネルから入力する情報として、ユーザーごとに一意の識別情報を使用する場合に選択します。

ユーザー属性認証

本機へログインするときに操作パネルから入力する情報として、任意の属性情報を使用する場合に選択します。

-

ほかに設定がない場合は、[再起動] をクリックします。

ユーザーログイン時に操作パネルから入力するLDAP属性を設定する

ログインするときにユーザーが操作パネルで入力する情報の、LDAPサーバー上での属性名を設定する方法を説明します。

-

CentreWare Internet Servicesの[プロパティ] タブで、[ネットワーク設定] > [プロトコル設定] > [LDAP] > [LDAP認証] を選択します。

補足-

「WSD」とは、「Web Services on Devices」の略です。

-

-

[入力ユーザー名の属性]に、ログイン時にユーザーが操作パネルから入力する情報の、LDAPサーバー上での属性名を入力し、[新しい設定を適用]をクリックします。

手順1の画面では、ユーザーにmail属性値の入力を求める場合を例として説明します。

補足-

ユーザーごとに一意な値であることが保証される属性を使用してください。

参照-

Active Directoryのユーザーアカウントがどのような属性を保持しているか(スキーマ)の確認方法は、Active Directoryのスキーマの確認方法を参照してください。

-

-

ほかに設定がない場合は、[再起動] をクリックします。

操作パネルからログイン後のユーザー識別に使うLDAP属性を設定する

LDAP認証で使用するユーザー属性の設定方法を説明します。

-

CentreWare Internet Servicesの[プロパティ] タブで、[ネットワーク設定] > [プロトコル設定] > [LDAP] > [LDAP認証] を選択します。

補足-

「WSD」とは、「Web Services on Devices」の略です。

-

-

[認証用ユーザー名の属性]にユーザー識別で使用したいLDAPサーバー上の属性名を入力し、[新しい設定を適用]をクリックします。

手順1の画面では、sAMAccountNameを使用する場合を例として説明します。

補足-

本機では、ユーザーが操作パネルからログインするときに、ここで設定した属性をLDAPサーバーから取得し、プライベートプリント、認証プリント、ジョブログでユーザー識別子として使用します。

-

ユーザーごとに一意な値であることが保証される属性を設定してください。

-

上記で設定した属性がLDAPサーバーから取得できない場合は、ログインできません。

-

認証方式が[直接認証]の場合、操作パネルから認証時に入力するユーザー名の属性と同じものを設定して下さい。

参照-

Active Directoryのユーザーアカウントがどのような属性を保持しているか(スキーマ)の確認方法は、Active Directoryのスキーマの確認方法を参照してください。

-

-

ほかに設定がない場合は、[再起動] をクリックします。

ICカード連携モードを設定する

ICカードで本機にログインするときに、パスワードの入力を求めるかどうかを設定する方法を説明します。

-

CentreWare Internet Servicesの[プロパティ] タブで、[セキュリティー] > [認証管理] を選択します。

補足-

「XPS」とは、「XML Paper Specification」の略です。

-

-

[ICカード連携モード] を選択し、[新しい設定を適用] をクリックします。

この設定は、次の条件を満たす場合のみ変更できます。

-

ICカードリーダーが本機に接続されている。

-

[認証方式の設定]が[認証しない]以外に設定されている。

パスワード入力不要

ICカードでログインするときに、パスワードの入力を行わない場合に選択します。

パスワード入力必要

ICカードでログインするときに、あわせてパスワードの入力を行う場合に選択します。

-

-

ほかに設定がない場合は、[再起動] をクリックします。

ICカードのIDと対応させるLDAP属性を設定する

ICカードで本機にログインしたときに、カードのIDと対応させる属性のLDAPサーバー上の名称を設定する方法を説明します。

-

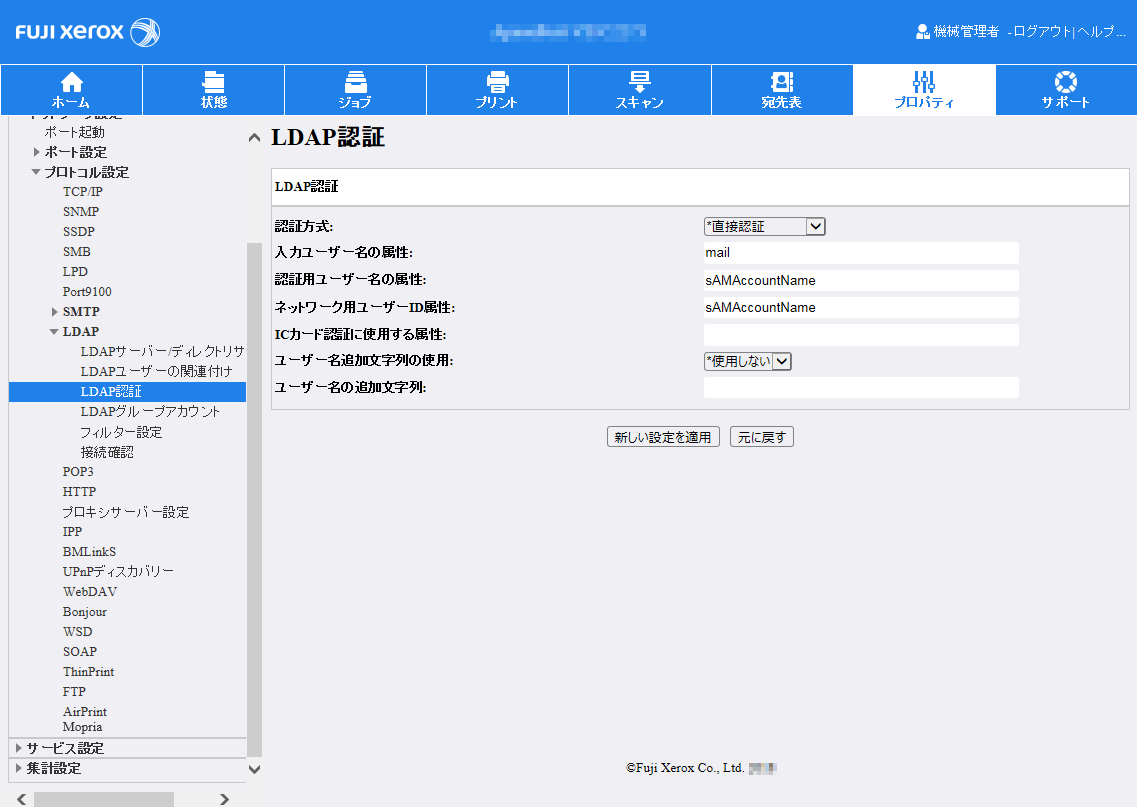

CentreWare Internet Servicesの[プロパティ] タブで、[ネットワーク設定] > [プロトコル設定] > [LDAP] > [LDAP認証] を選択します。

補足-

「WSD」とは、「Web Services on Devices」の略です。

-

-

[ICカード認証に使用する属性]にICカードのIDと対応させるLDAPサーバー上の属性名を入力し、[新しい設定を適用]をクリックします。

displayName属性を使用する場合、属性値をICカードのIDと対応させるため、LDAPサーバーのユーザーアカウントのdisplayName属性にあらかじめカードIDを登録しておく必要があります。

補足-

ユーザーごとに一意な値であることが保証される属性を使用してください。

参照-

Active Directoryのユーザーアカウントがどのような属性を保持しているか(スキーマ)の確認方法は、Active Directoryのスキーマの確認方法を参照してください。

-

-

ほかに設定がない場合は、[再起動] をクリックします。

ICカードでのログイン後のユーザー識別に使うLDAP属性を設定する

ICカードで本機にログインした後のユーザー識別で使用する属性の、LDAPサーバー上の名称を設定する方法を説明します。

-

CentreWare Internet Servicesの[プロパティ] タブで、[ネットワーク設定] > [プロトコル設定] > [LDAP] > [LDAP認証] を選択します。

補足-

「WSD」とは、「Web Services on Devices」の略です。

-

-

[ネットワーク用ユーザーID属性]にICカードでのログイン後のユーザーの識別で使用したいLDAPサーバー上の属性名を入力し、[新しい設定を適用]をクリックします。

補足-

本機では、ICカードでのユーザーログイン時にここで設定した属性をLDAPサーバーから取得し、プライベートプリント、認証プリント、ジョブログでユーザー識別子として使用します。

-

ユーザーごとに一意な値であることが保証される属性を使用してください。

-

ここで設定した属性がLDAPサーバーから取得できない場合は、ログインできません。

参照-

Active Directoryのユーザーアカウントがどのような属性を保持しているか(スキーマ)の確認方法は、Active Directoryのスキーマの確認方法を参照してください。

-

-

ほかに設定がない場合は、[再起動] をクリックします。

アクセス制限を設定する

ここではコピー機能へのアクセスを制限する方法を例に説明します。

-

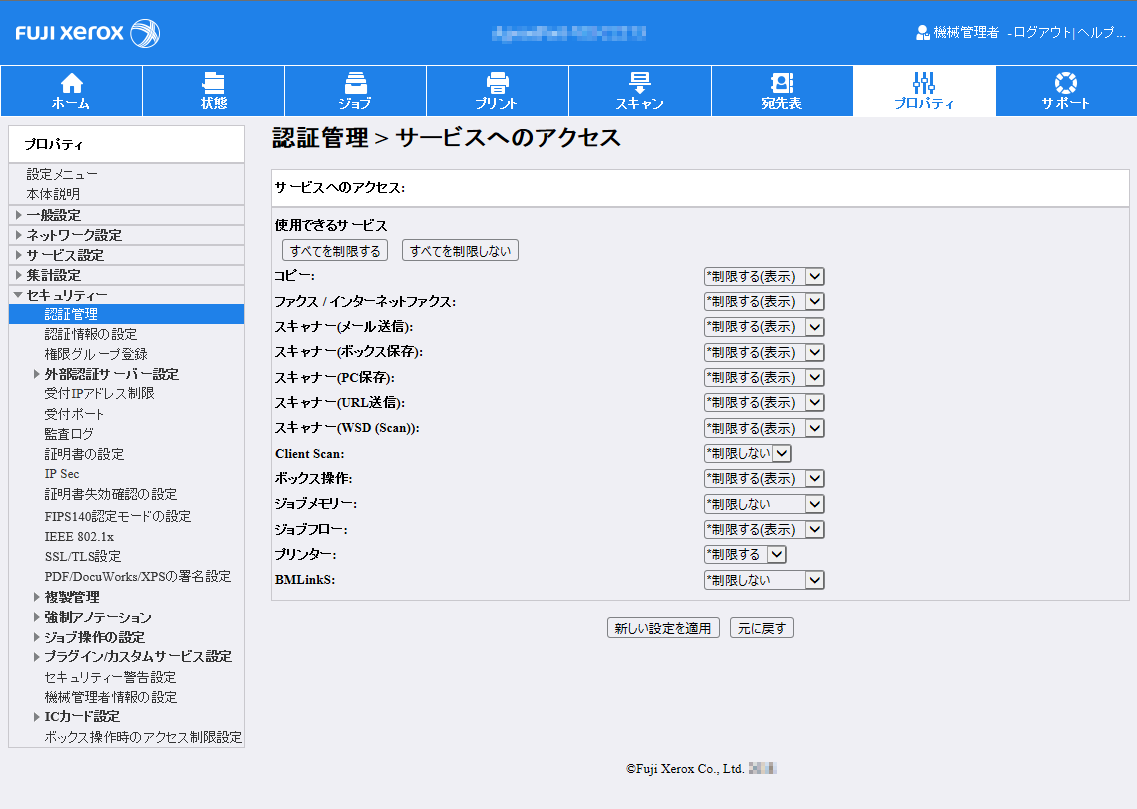

CentreWare Internet Servicesの[プロパティ] タブで、[セキュリティー] > [認証管理] を選択します。

補足-

「XPS」とは、「XML Paper Specification」の略です。

-

-

[次へ]をクリックします。

-

[サービスへのアクセス] の [設定...] をクリックします。

補足-

「XPS」とは、「XML Paper Specification」の略です。

-

-

[コピー] の操作制限を設定します。

補足-

「XPS」とは、「XML Paper Specification」の略です。

-

「WSD」とは、「Web Services on Devices」の略です。

制限しない

当該サービスの操作は制限されません。

制限する(表示)

本機のホーム画面に、当該サービスが鍵付きアイコンで表示されます。サービスを利用するには、認証が必要です。

制限する(非表示)

本機のホーム画面に、当該サービスが表示されません。サービスを利用するには、認証が必要です。

-

-

ほかの機能も制限する場合は、手順4と同様に設定します。

-

[新しい設定を適用] をクリックします。

-

ほかに設定がない場合は、[再起動] をクリックします。

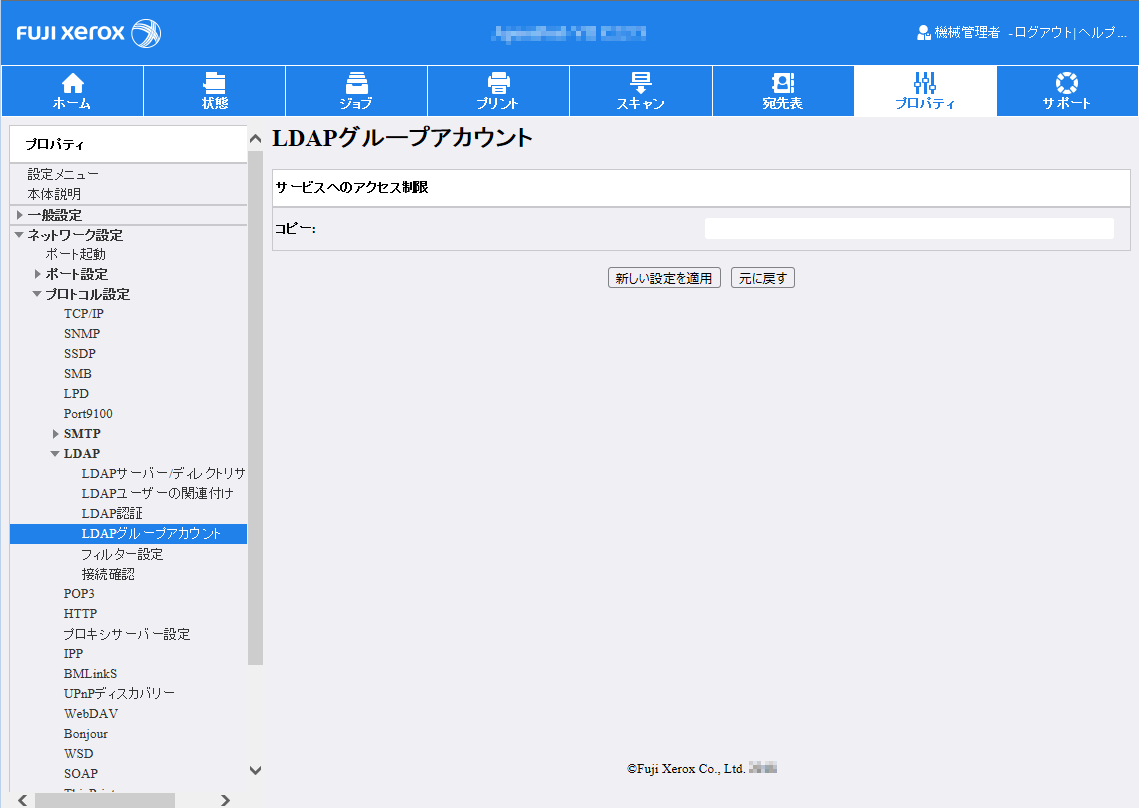

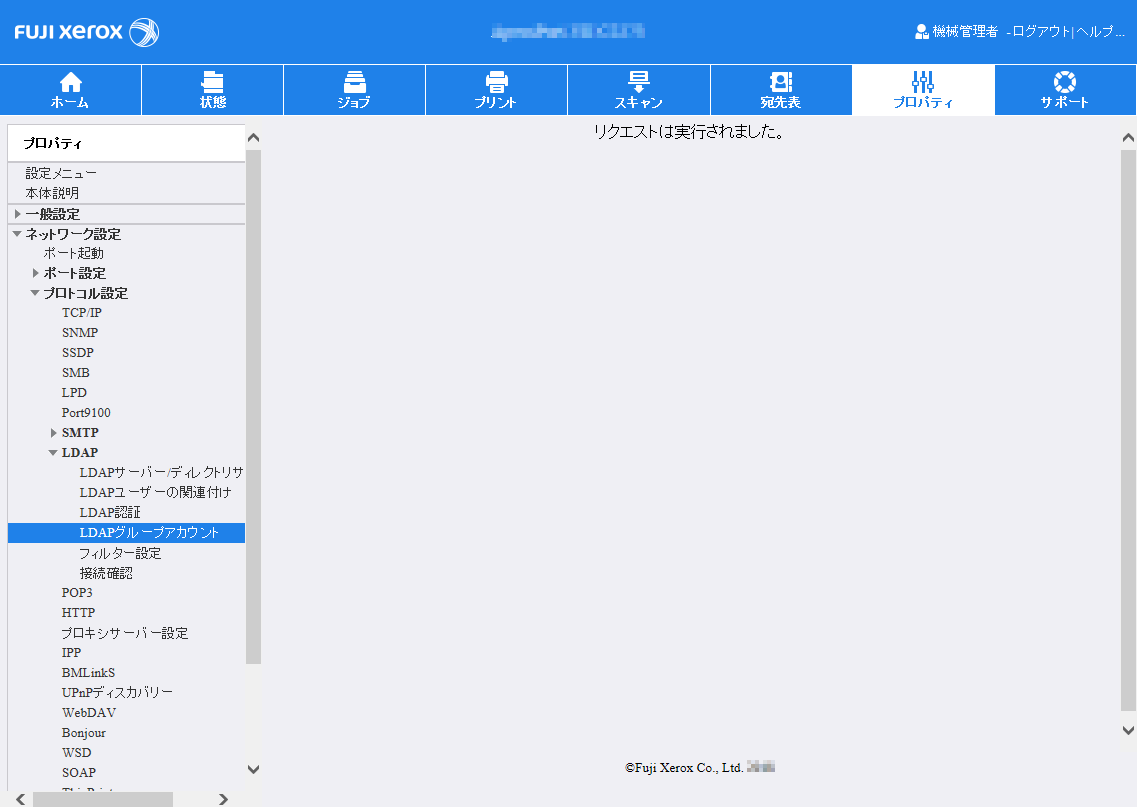

LDAPグループアカウントを設定する

ここでは、コピー機能へのアクセス権限を割り当てるLDAPグループアカウントを例に設定方法を説明します。

-

CentreWare Internet Servicesの[プロパティ] タブで、[ネットワーク設定] > [プロトコル設定] > [LDAP] > [LDAPグループアカウント] を選択します。

補足-

「WSD」とは、「Web Services on Devices」の略です。

-

-

[コピー]の[編集]をクリックします。

-

[コピー] のグループに操作権限を割り当てたいLDAPグループアカウントをDN形式で入力し、[新しい設定を適用] をクリックします。

補足-

「WSD」とは、「Web Services on Devices」の略です。

補足

補足-

ログインしたユーザーがここで設定したグループアカウントに所属する場合、そのユーザーに対して操作権限を与えます。

参照-

Active DirectoryでのグループアカウントのDNの確認方法は、Active DirectoryでのDN(識別名)の確認方法を参照してください。

-

-

処理終了の画面が表示されます。

ほかの機能も制限する場合は手順1~3と同様に設定します。

補足-

「WSD」とは、「Web Services on Devices」の略です。

-

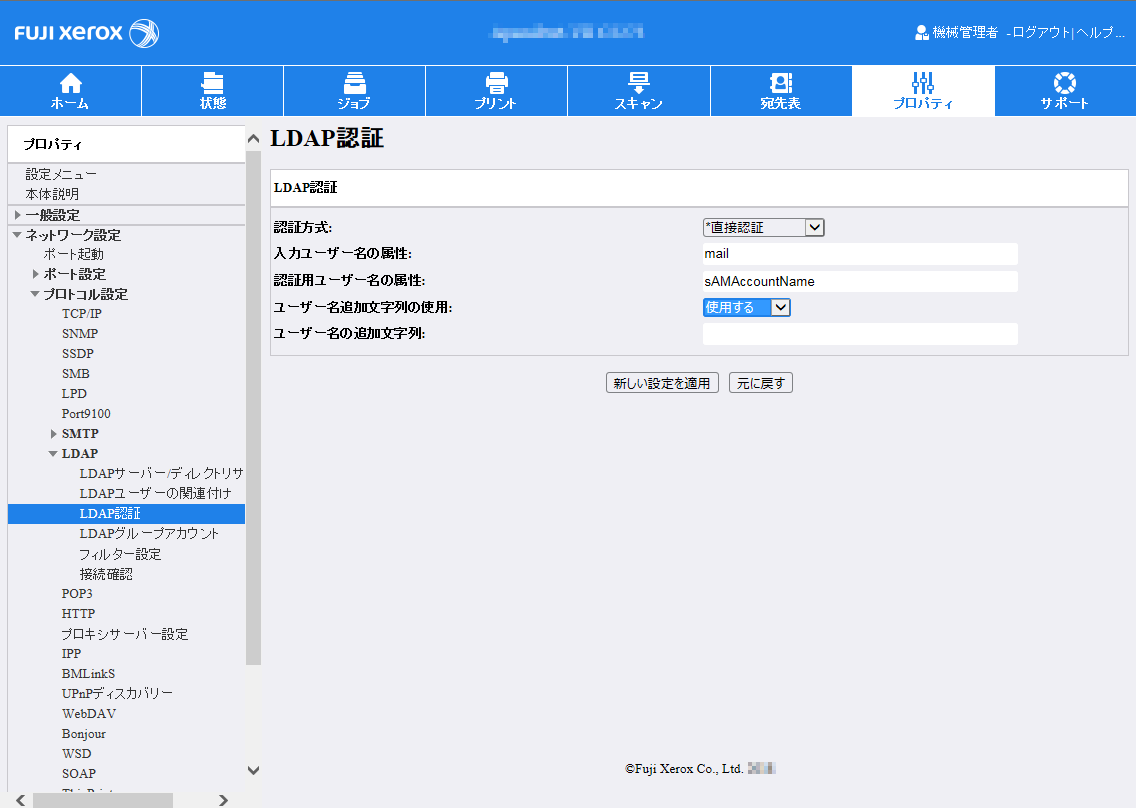

操作パネルから入力するユーザー名に付加するサフィックスを設定する

ユーザー名の末尾が一定の文字列になる場合、各ユーザーに共通する部分をあらかじめ登録しておくことができます。この設定により、ユーザーが操作パネルから入力したユーザー名に、登録した文字列が一律で追加され、認証用の文字列となります。必要に応じて設定してください。

例えば、追加文字列に“@contoso.com”を設定し、操作パネルから“user”と入力すると、“user@contoso.com”という文字列で認証を行います。この場合を例に設定方法を説明します。

-

CentreWare Internet Servicesの[プロパティ] タブで、[ネットワーク設定] > [プロトコル設定] > [LDAP] > [LDAP認証] を選択します。

補足-

「WSD」とは、「Web Services on Devices」の略です。

-

-

[ユーザー名追加文字列の使用] から [使用する] を選択します。

補足-

「WSD」とは、「Web Services on Devices」の略です。

-

-

[ユーザー名追加文字列] に ユーザー名に付加したい文字列を入力し、[新しい設定を適用]をクリックします。

-

ほかに設定がない場合は、[再起動] をクリックします。

Active Directoryの操作例

代表的なLDAPサーバーとして、Active Directoryの操作例を紹介します。

-

Active Directoryの設定を変更する場合、事前に影響を確認してください。

-

Active Directoryについて、詳しくはMicrosoft社の公式サイトを参照してください。

Active DirectoryでのDN(識別名)の確認方法

Active Directoryに登録されているDN(ディレクトリ内で一意のオブジェクト名称)を確認する方法を説明します。

-

Active Directoryが稼働しているWindows Serverにログインします。

-

コマンドプロンプトを管理者として起動します。

-

次のコマンドを入力して対象のエントリーのDNを検索します。

dsquery <エントリー種別> -name <検索対象エントリー名>

コマンドの入力例

dsquery ou -name testunit

"OU=TestUnit,DC=deska,DC=local"

“testunit”という名前の組織単位について、"OU=TestUnit,DC=deska,DC=local"というDNであることが確認できます。

次のオブジェクト種別を指定できます。(2014年10月現在)

computer

ディレクトリに含まれるコンピューター

contact

ディレクトリに含まれる連絡先

subnet

ディレクトリに含まれるサブネット

group

ディレクトリに含まれるグループ

ou

ディレクトリに含まれる組織単位

site

ディレクトリに含まれるサイト

server

ディレクトリに含まれるドメイン・コントローラー

user

ディレクトリに含まれるユーザー

Active Directoryのスキーマの確認方法

Active Directoryでユーザーアカウントごとに設定されている属性を確認する方法を説明します。

-

Active Directoryが稼働しているWindows Serverにログインします。

-

<Windows>キーを押しながら<R>キーを押し、 [ファイル名を指定して実行]ダイアログボックスを開きます。

-

[名前] ボックスにmmcと入力し、[OK]をクリックします。

-

[ファイル] メニューの [スナップインの追加と削除] をクリックします。

-

[利用できるスナップイン] ボックスで、[Active Directoryスキーマ] を選択し、[追加]をクリックします。さらに[OK]をクリックします。

-

[クラス] の階層ツリーを展開します。

-

階層リストから [user] をクリックします。

このときウィンドウの中央に表示されている項目は、ユーザーアカウントが保持する属性一覧です。この例ではmailという属性があることが確認できます。

Active Directoryでグループにアカウントを追加する方法

Active Directoryで既存のグループにアカウントを追加する方法を説明します。

-

Active Directoryが稼働しているWindows Serverにログインします。

-

Windows Serverへログイン時に表示されるサーバーマネージャーで、Active Directory ユーザーとコンピューター]画面を開き、お使いのドメインの内容を表示させます。

-

アカウントを追加したいグループを右クリックし、[プロパティ]をクリックします。

-

[メンバー] タブを選択し、[追加]をクリックします。

-

次のいずれかを実行し、[OK]をクリックします。

-

[選択するオブジェクト名を入力してください]ボックスに追加したいアカウント名を入力し、[名前の確認]をクリックする。

-

[詳細設定]をクリックして[検索]をクリックし、アカウントの一覧から目的のアカウントを選択する。

-